聚焦重点:Tenable VPR 的增强功能及其与其他优先级分析模型的比较

Tenable 正在对漏洞优先级评级 (VPR) 进行多项增强,包括丰富了的威胁情报、AI 驱动的洞察与可解释性,以及上下文元数据。本文将探讨增强后的 VPR 在优先级分析方面的有效性与其他常见优先级分析策略相比有何优势。

引言

有效的漏洞优先级分析需要兼顾覆盖范围和效率,以减少安全和 IT 团队需要处理的发现结果数量。在本博客中,我们将探讨安全团队用于进行漏洞修复优先级分析的常见策略,并讨论这些策略在识别对企业构成最大潜在威胁的发现结果方面的比较情况。

Tenable 于 2019 年发布了原始版本的漏洞优先级评级 (VPR) 并申请了专利,旨在帮助安全团队更有效地对漏洞修复工作进行优先级分析。 如今,在 2025 年,我们对 VPR 进行了增强,使其在识别当前在现实环境中遭到利用或短期内可能遭到利用的 CVE 方面的效率达到了原始版本的两倍。

漏洞优先级分析难题

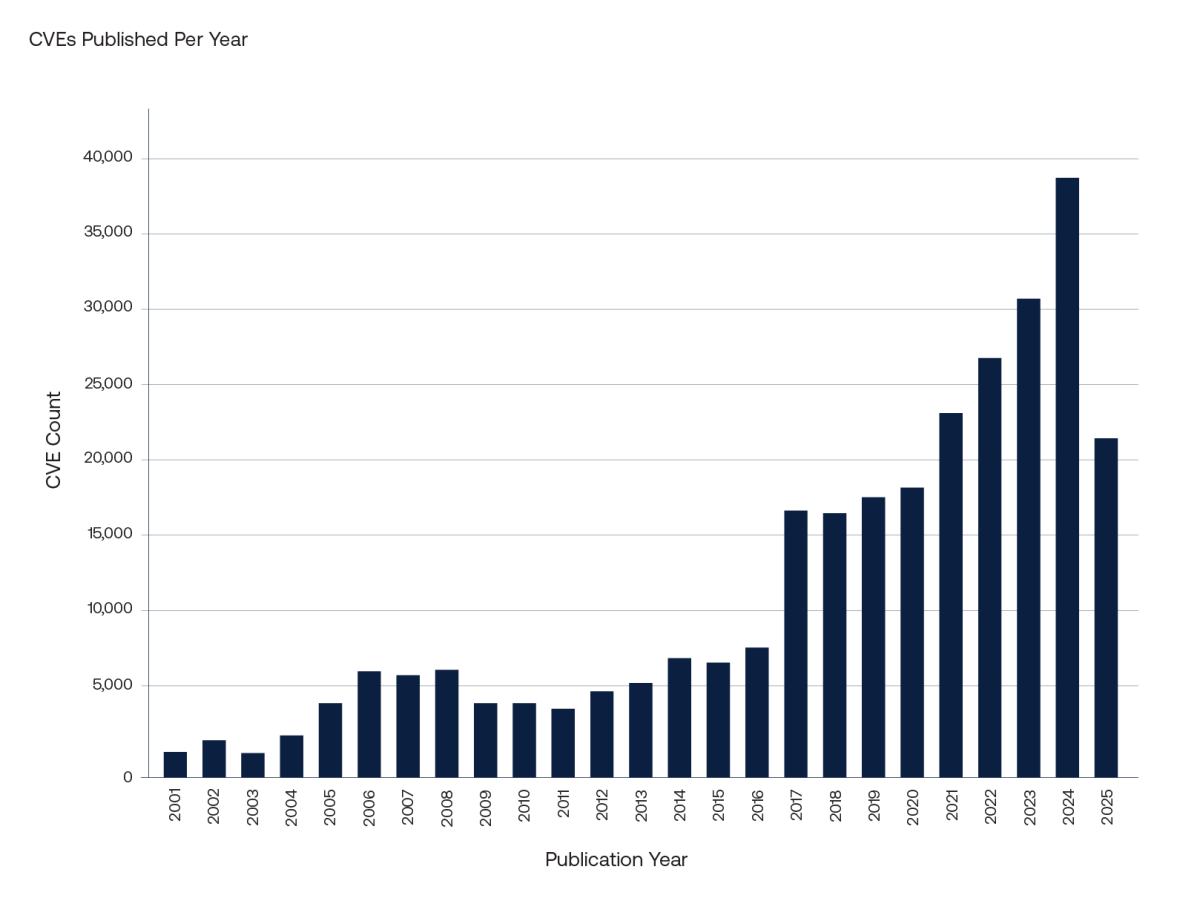

多年来,漏洞优先级分析一直困扰着安全团队,公布的软件漏洞数量不断增加更是加剧了这一问题。

上述柱状图显示了每年发布的 Common Vulnerabilities and Exposures (CVE) 数量。这一数字一直在稳步增长,且自 2022 年以来,增速显著加快。在本博客发布时,自 2025 年初以来,National Vulnerability Database (NVD) 已发布了超过 20000 个新漏洞。

Tenable 很早就认识到有效的漏洞优先级分析的庞大需求,而 VPR 一直为安全团队提供精确、可操作的洞察,以应对这一挑战。 VPR 可在以下 Tenable 产品中使用:

- Tenable Vulnerability Management

- Tenable Security Center

- Tenable Web App Scanning

- Tenable OT Security

- Tenable Cloud Security

- Tenable One

自发布以来,VPR 一直是 Tenable 漏洞管理解决方案的重要组成部分,但不断演变的威胁形势和大量新漏洞的出现,要求我们持续创新。我们很高兴向您介绍 Tenable Vulnerability Management 中 VPR 的最新增强功能,这是对已披露漏洞加速增长的直接回应,旨在进一步完善我们的优先级分析能力,助力企业更准确、高效地专注处理最重要的威胁。

VPR 评分模型的增强功能

增强后的 VPR 评分算法由两个关键部分组成:

- 通用漏洞评分系统 (CVSS) 影响分数

- 基于近期在现实环境中漏洞利用活动可能性的威胁分数

随机森林分类模型用于根据过去 180 天收集的特征数据预测短期漏洞利用活动的可能性。

使用了多种数据源来提取这些模型特征。

- Tenable Research 团队提供专家数据,例如:某个 CVE 近期是否在现实环境中遭到利用;该 CVE 是否为零日漏洞;或者它是否已遭到恶意软件利用。 这些标签基于我们安全研究人员阅读的可信新闻文章。

- 利用生成式 AI 大规模处理精心挑选的新闻文章列表,并提供类似信息以及其他详细信息,例如针对该 CVE 的威胁制造者。

- 从威胁情报源获取恶意软件提交数据,从 NVD 和美国网络安全与基础设施安全局 (CISA) 获取其他 CVE 元数据。

机器学习模型输出的漏洞利用可能性会映射到 0-5 范围内的威胁分数,并与 CVSS 影响分数相结合得出 VPR。该分数范围为 0-10,类似于 CVSS 基本分数。

VPR =(影响分数 / 6)* 5 + 威胁分数VPR 严重性分为低 (0-4)、中 (4-7)、高 (7-9) 或严重 (9-10),与 CVSS 严重性类似。Tenable Research 团队还会监控 VPR 分数,并有权对他们认为异常的分数进行升级或降级。

有关 VPR 模型的更多详细信息,请参考我们公开的技术白皮书。

优先级分析策略

以下是安全团队用于进行漏洞优先级分析的一些最常见策略。

CVSSv3 严重性

上述 CVSS 严重性是使用最广泛的优先级分析策略之一。然而,它存在一个问题,即将过多的 CVE 归类为高危或严重级别。这导致大量 CVE 被列为高优先级修复事项,而团队如果不利用额外数据,就无法分辨哪些最为重要,也不知道该从何处着手。

EPSS

漏洞利用预测评分系统 (EPSS) 的目标与 VPR 威胁模型类似,即识别在现实环境中最有可能遭到利用的 CVE。 该模型的输出是漏洞利用的概率。 在白皮书《增强漏洞优先级分析: 结合社区驱动洞察的数据驱动型漏洞利用预测》中,EPSS 研究人员提出用于确定哪些 CVE 应进行修复的优化决策阈值为 0.36。 在下面的分析中,我们将使用此阈值来确定哪些 CVE 被列为高优先级,从而评估表现。 用户也可以自行选择决策边界,这并非唯一选择。

CISA KEV

CISA 维护着一份已知被利用漏洞 (KEV) 列表。一种可能的优先级分析策略是首先修复此列表上出现的所有漏洞。虽然此列表上的所有漏洞都存在已知的漏洞利用方式,但 CVE 可能需要一段时间才能添加到该列表中,这可能会给攻击者留下可乘之机,攻击者在这段时间内利用 CVE 可能会被忽视。此外,CISA KEV 专门针对的是 CISA 管辖范围内企业使用的产品。它并未涵盖所有产品。

Tenable VPR

与 CVSS 相比,原始版本的 VPR 大幅减少了需要关注的 CVE 数量。它还提供了一些上下文信息来解释分数。VPR 的增强功能进一步减少了高优先级的 CVE 数量,同时不损失对在现实环境中遭到利用的 CVE 的覆盖范围。增强版本的 VPR 还提供了更多的上下文信息,这在我们的技术白皮书中有相关介绍。

增强版本使最终用户能够获取模型的漏洞利用概率(威胁概率)。这开启了另一种纯粹基于威胁概率阈值的优先级分析策略,类似于 EPSS。这样的策略不像 VPR 分数那样考虑 CVSS 影响分数,因此可能不适合某些安全团队。平衡误报和漏报的优化决策边界为 0.23,即把所有威胁概率大于此阈值的 CVE 都列为高优先级修复事项。下文将评估此阈值(以下称为增强 VPR 威胁概率 (A))和另一个阈值(增强 VPR 威胁概率 (B))的表现。

常见漏洞优先级分析策略的表现

漏洞优先级分析策略可能会出现两种类型的错误:

- 漏报 — 未能将随后与近期漏洞利用活动相关的 CVE 列为高优先级

- 误报 — 将随后与近期漏洞利用活动无关的 CVE 列为高优先级

以下指标用于评估每种常见优先级分析策略在上述错误方面的表现:

- 覆盖范围:在随后 28 天窗口内发现与漏洞利用活动相关的 CVE 中,修复策略正确将其列为高优先级的百分比

- 效率:给定修复策略列为高优先级的 CVE 中,在随后 28 天窗口内发现与漏洞利用活动相关的百分比。

覆盖率和效率之间通常存在权衡关系。为了减少漏报数量(提高覆盖率),可能需要将更多 CVE 列为高优先级,这通常会导致更多误报(降低效率),反之亦然。安全团队通常会优先考虑高覆盖率而非效率,以尽量减少攻击面并降低成功入侵的可能性。然而,这需要在不太关键的漏洞上投入更多资源或时间,从而导致浪费精力。因此,减少工作负载本身(即标记为高危或严重级别的漏洞数量)至关重要,这样团队才能高效工作。

常见漏洞优先级分析策略与观察到的漏洞利用情况的比较

为了评估上述每种优先级分析策略的预测表现,Tenable 大数据分析团队于 2025 年 3 月 24 日记录了各个策略的分数。基于这些分数,确定了每种策略下哪些 CVE 将被列为高优先级修复事项。虽然无法确切知道在任何时候哪些 CVE 在现实环境中正在遭到利用,但我们可以根据一些指标进行大致判断。根据以下一个或多个标准可确定 CVE 在现实环境中正在遭到利用:

- 是否在该时间窗口内公开报道为已遭到利用;

- 是否在该时间窗口内添加到 CISA KEV;或者

- 我们是否在该时间窗口内观察到使用该 CVE 的恶意软件提交。

在 2025 年 3 月 24 日之后的 28 天时间窗口内,总共发现 648 个 CVE 在现实环境中正在遭到利用。

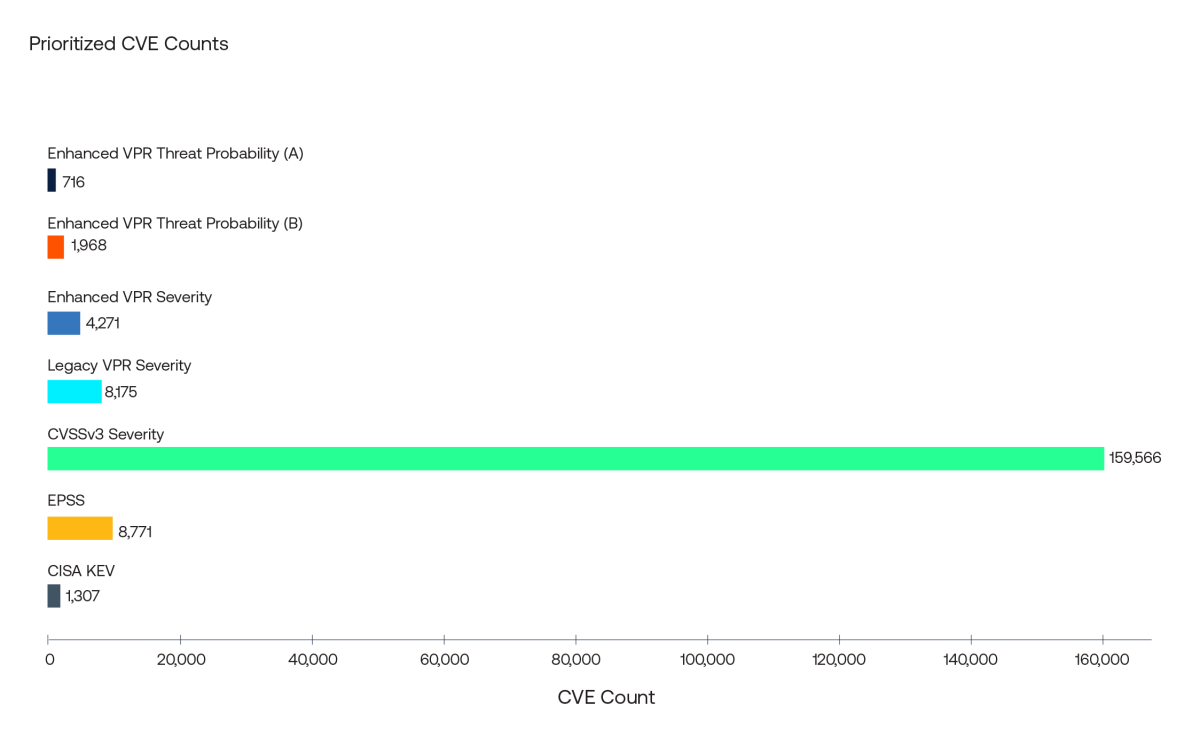

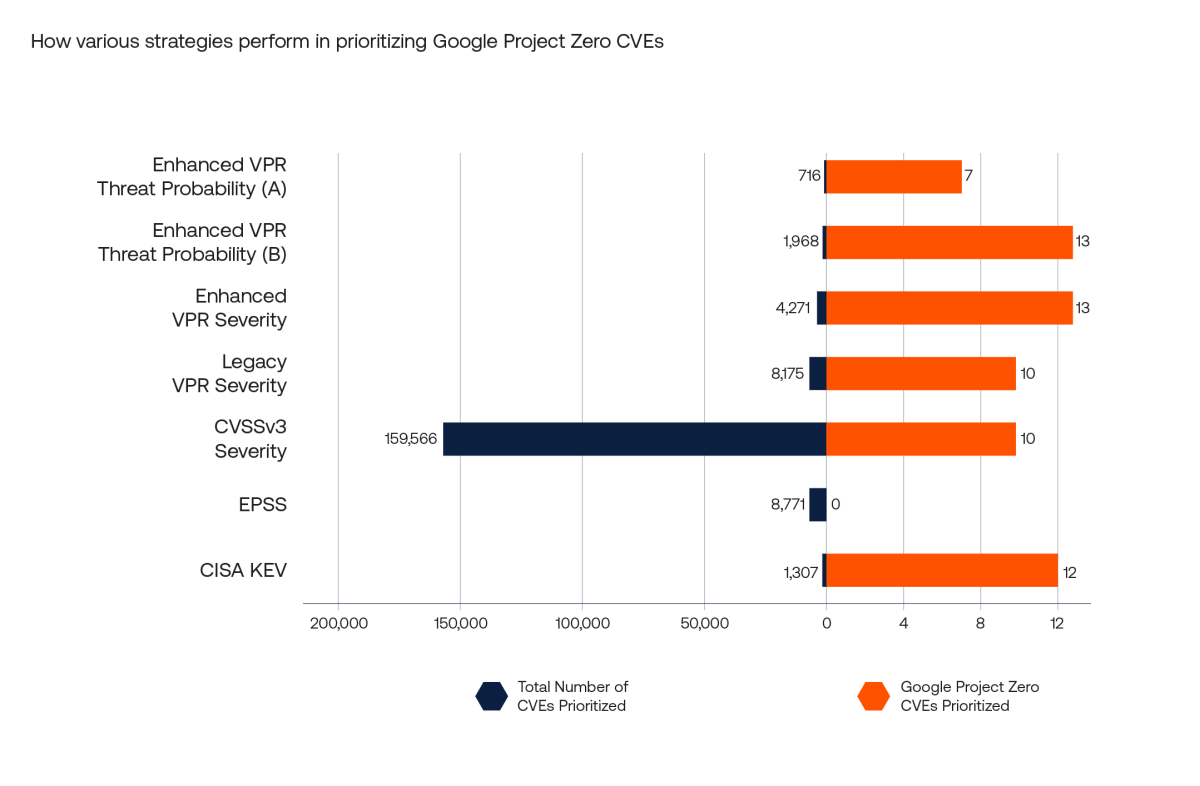

下面的柱状图显示了上述每种常见优先级分析策略确定的高优先级 CVE 数量。CVSSv3 严重性、增强 VPR 严重性和旧版 VPR 严重性策略分别根据各自指标将高危或严重级别的 CVE 列为高优先级。您可以立即发现 CVSSv3 严重性存在的问题:列为高优先级的 CVE 数量过多。这里包括了两种增强 VPR 威胁概率策略:增强 VPR 威胁概率 (A) 使用优化阈值 0.23,增强 VPR 威胁概率 (B) 使用替代阈值 0.02。第一种策略便于在增强 VPR 威胁概率和 EPSS 之间进行公平比较,因为 EPSS 也使用此优化阈值 0.36 进行评估。第二种阈值将决策边界降低到 0.02,优先考虑覆盖率而非效率。

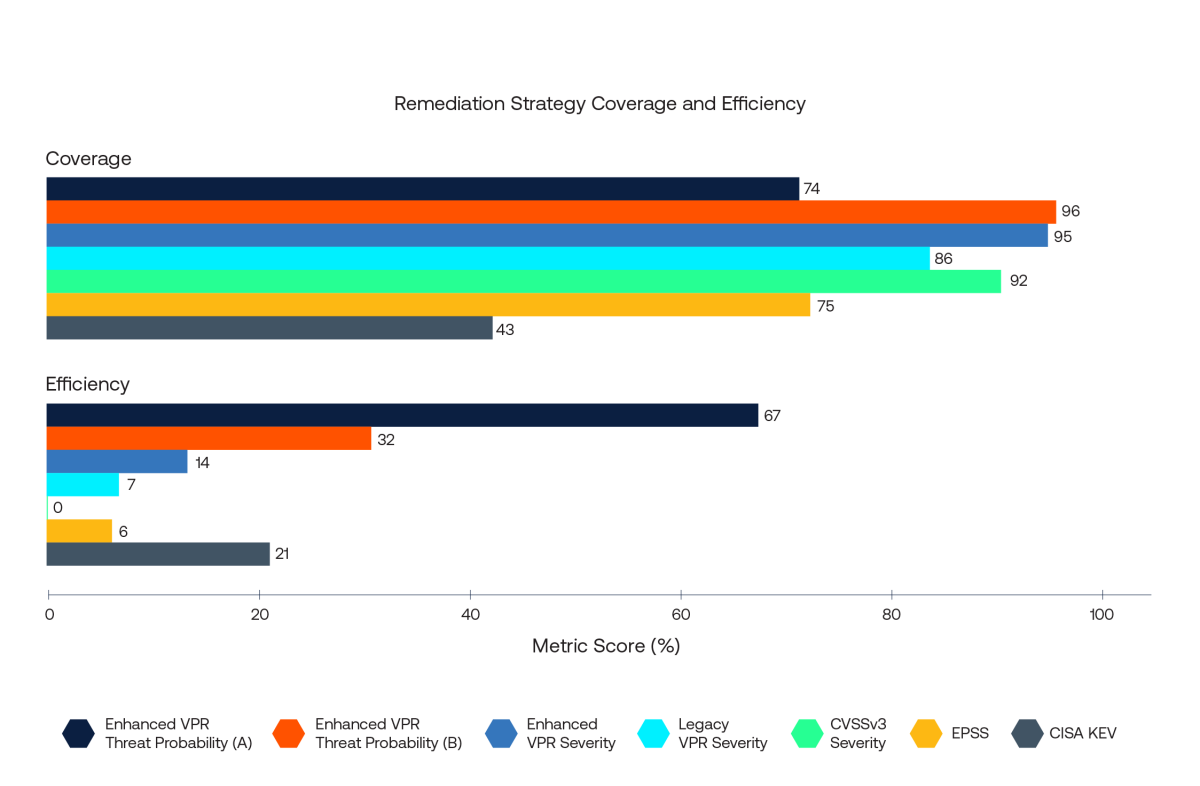

这些策略的覆盖率和效率指标如下柱状图所示。

可以看出,增强 VPR 威胁概率 (B)、增强 VPR 严重性、旧版 VPR 严重性和 CVSSv3 严重性在覆盖率方面的分数都很高。 这四种策略正确地将 648 个与漏洞利用活动相关的 CVE 中的 560 到 620 个列为高优先级。 关键的区别在于每种策略列为高优先级的 CVE 总数。 为了实现高覆盖率,CVSSv3 严重性将近 160000 个 CVE 列为高优先级,这对安全团队来说是一项不可能完成的庞大工作负载,这一点从其约 0% 的效率统计数据中可以反映出来。

相比之下,增强 VPR 严重性的覆盖率分数与 CVSSv3 严重性相当,但列为高优先级的 CVE 约为 4000 个(效率为 14%)。这是效率上的巨大提升。增强 VPR 威胁概率 (B) 的覆盖率分数略高,为 96%,且列为高优先级的 CVE 不到 2000 个,效率为 32%。(如前所述,这两种 VPR 威胁概率策略不考虑 CVSS v3 影响分数。)

将增强 VPR 威胁概率 (A) 策略与 EPSS(两种策略都使用各自的优化决策边界)进行比较,可以发现增强 VPR 威胁概率 (A) 在覆盖率方面与 EPSS 相当(74% 对 75%),但在效率方面优于 EPSS(67% 对 6%)。增强 VPR 威胁概率 (A) 和 EPSS 分别正确识别出 648 个与漏洞利用活动相关的 CVE 中的 479 个和 483 个。然而,增强 VPR 威胁概率 (A) 策略列为高优先级的 CVE 总数仅为 716 个,而 EPSS 则将近 8800 个。最后,仅将 CISA KEV 上的 CVE 列为高优先级的策略只能捕获 648 个遭到利用 CVE 中的 276 个(覆盖率为 43%),但效率相对较高,为 21%。

与其他常用的优先级分析策略提供的覆盖率相比,增强 VPR 在正确识别在现实环境中正在遭到利用的 CVE 方面表现相当或更好。然而,增强版本真正出色之处在于工作效率。尽管增强 VPR 策略列为高优先级的 CVE 数量远少于其他替代策略,但仍能实现相近的覆盖率水平。这种效率提升使 VPR 有别于其他竞争的优先级分析策略。

常见漏洞优先级分析策略在近期广为人知的漏洞上的表现

上述分析展示了每种策略在应对在现实环境中正在遭到利用的漏洞方面的表现。由于无法知道在任何特定时间哪些 CVE 正在遭到利用,第一个比较是根据观察到的漏洞利用指标进行的近似估计。这里使用了与训练增强 VPR 模型相同的“在现实环境中遭到利用”的定义,这会引入一些偏差。为了解决这个问题,另一种方法是比较每种策略在近期广为人知的漏洞列表(即已知已遭到利用的公开 CVE)方面的表现,我们期望这些漏洞会被列为高优先级。我们可以比较每种策略列为高优先级的广为人知的 CVE 数量,但也必须考虑每种策略列为高优先级的 CVE 总数。最佳策略应该是在将尽可能多的广为人知的 CVE 列为高优先级的同时,将列为高优先级的 CVE 总数保持在较少水平。这种组合使安全团队能够高效工作而又不影响安全。

Google Project Zero

Google 的 Project Zero 团队维护着一个公开可用的数据集,其中包含公开已知的已检测到的零日漏洞利用案例。我们将上述优先级分析策略与 2025 年 1 月 1 日至 2025 年 3 月 24 日期间披露的 13 个此类漏洞列表进行比较。由于这些 CVE 广为人知、在现实环境中遭到利用且发布时间相对较近,我们期望每种策略都能将这些 CVE 中的大部分列为高优先级。

在评估每种策略的表现时,还必须考虑列为高优先级的 CVE 总数。下图显示了每种策略列为高优先级的 Google Project Zero CVE 数量以及每种策略列为高优先级的 CVE 总数。

在 Google Project Zero CVE 优先级分析方面,增强 VPR 威胁概率 (B) 和增强 VPR 严重性优于所有其他策略,因为它们都将这 13 个 CVE 全部列为高优先级修复事项。旧版 VPR 严重性和 CVSSv3 严重性在将大部分的 Google Project Zero CVE 列为高优先级方面表现相近。然而,请注意列为高优先级的 CVE 总数存在差异:与我们之前的分析一样,在这种情况下,每种增强 VPR 策略列为高优先级的 CVE 总数都远远少于其他策略(CISA KEV 除外),这使得这些策略效率更高。CISA KEV 将 13 个 Google Project Zero CVE 中的 12 个列为高优先级,但它不是一种前瞻性策略,在覆盖最新遭到利用的漏洞方面表现不佳。 这一点在前面的表现与观察到的漏洞利用情况比较部分中该策略对在现实环境中遭到利用漏洞的覆盖率较低中有所体现。

增强 VPR 威胁概率 (A) 策略仅识别出 7 个 CVE,因为它试图平衡覆盖率和效率。而增强 VPR 威胁概率 (B) 强调覆盖率而非效率,将所有 13 个 CVE 都列为高优先级。相比之下,EPSS 识别出了总共 8771 个要修复的 CVE,这比增强 VPR 威胁概率 (A)、增强 VPR 威胁概率 (B) 和增强 VPR 严重性策略都要多。尽管如此,它并未将这些 CVE 中的任何一个列为高优先级修复事项。

结论

VPR 的首要表现目标是高效地对那些将与近期在现实环境中漏洞利用活动相关的 CVE 的修复进行优先级分析,同时还要考虑任何此类利用的预期影响。 在这方面,我们的目标是在旧版的高效率基础上更进一步,将更少的 CVE 列为高优先级,同时不降低对活跃威胁的覆盖率。

这个目标显然已经实现,因为增强 VPR 严重性策略列为高优先级的 CVE 数量是旧版 VPR 严重性策略的一半,且覆盖率没有任何损失。增强版本提供的额外信息还为您创建基于威胁概率的策略带来了可能性,从而进一步提高效率,甚至可以将威胁概率作为优先级分析策略的额外层面。

增强 VPR 目前已可在 Tenable Vulnerability Management 中使用。VPR 的增强功能将使 Tenable 客户能够:

- 提高修复工作的效率

- 减少因其他策略产生的大量发现结果而导致的警报疲劳

- 基于威胁概率创建新的、定制化的基于风险的修复策略

- 将精力集中在最关键的威胁上

了解详情

- 要了解有关 VPR 增强功能的更多信息,请查看我们的技术白皮书。

- 准备好亲身体验 VPR 了吗? 立即开始免费试用 Tenable Vulnerability Management。

- Exposure Management

- Vulnerability Management