使用 IaC 安全测试

降低运行时警报噪音

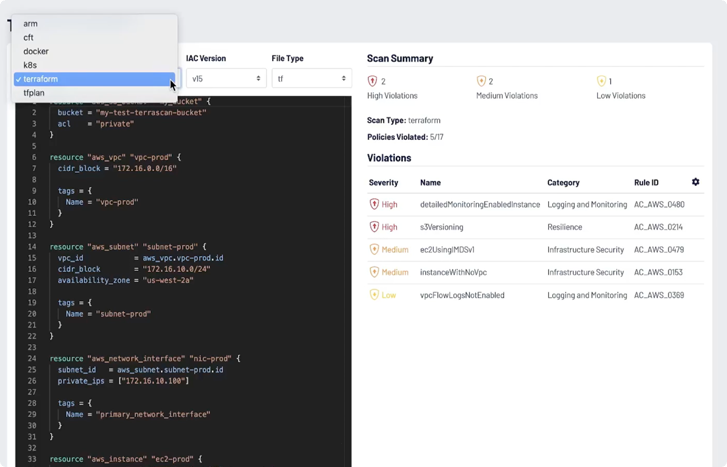

利用预构建的策略保护所有类型的基础设施即代码 (IaC)

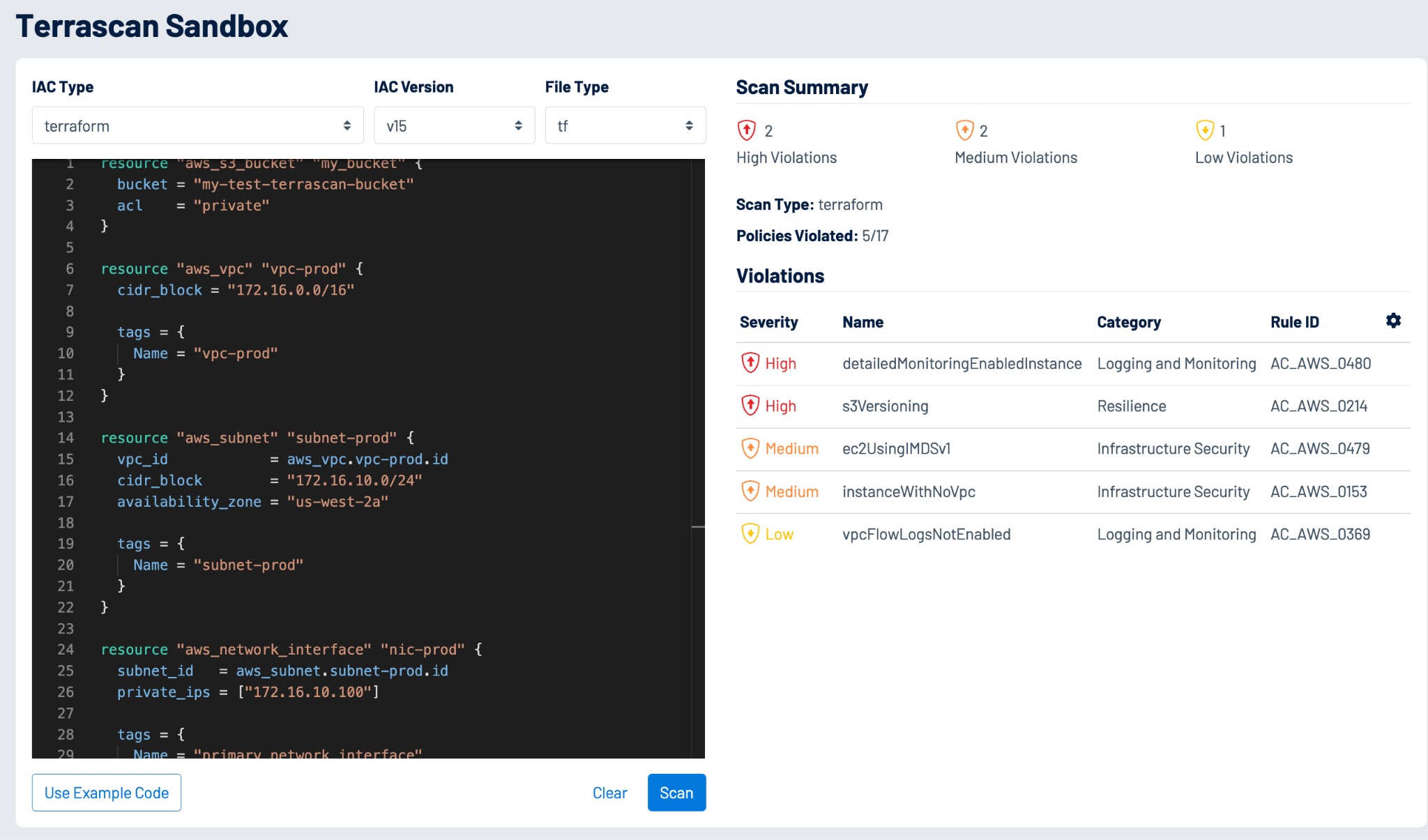

在生产到发布环境之前,检测整个基础设施即代码 (IaC) 中的错误配置和其他违反安全策略的情况,以缓解风险。

了解如何做这个时长为 45 秒的视频说明了 Terrascan 如何通过扫描预配置云基础设施的代码来预防云安全问题。

从源头上阻止违反策略

在使用 Terraform、Kubernetes、Helm 和 AWS CloudFormation 等云原生工具时,请务必确保遵守安全最佳实践和合规要求。

通过 IaC 安全

实现“左移”,降低风险

将云 IaC 安全集成到可信工具中

在整个开发生命周期中执行安全和合规策略对于最大限度地降低风险和扩大云采用率至关重要。 Terrascan 可以集成到 GitOps 管道中,从而扫描来自 GitHub、Bitbucket 和 GitLab 等代码库中的 IaC。 在 CI/CD 阶段还可以充当护栏,以检测违规并阻止存在风险的部署。 Terrascan 已包含在 Nessus 中,这使 Nessus 用户能够扩大其安全评估范围,从而在部署前验证现代云基础设施。

了解详情使开发团队有能力验证配置

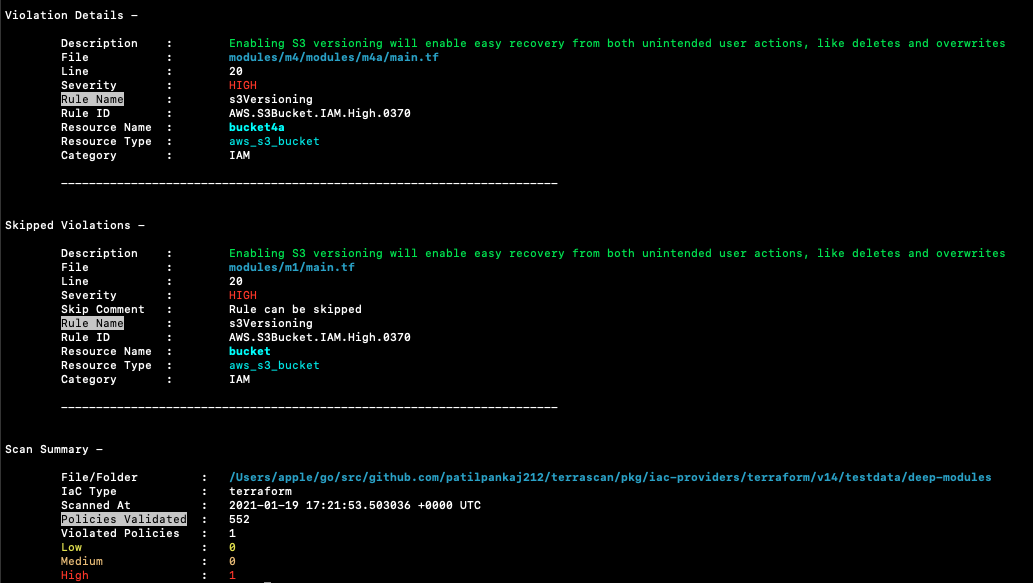

Terrascan 为开发人员提供了一种轻松运行 IaC 安全测试的方式,可以融入修复难度和成本最低的本地构建流程中。 策略即代码 (PoC) 可以强化配置,并提供了一种将错误配置检测流程自动化的简单方法。 只需将 Terrascan 插入工作流,就可以自动检查配置中是否存在常见问题,而无需再手动进行检查。

了解详情加入 Terrascan 社区并做出贡献

Terrascan 提供了 500 多种开箱即用的策略,从而可以根据常见策略标准(如 CIS Benchmark)扫描 IaC。 它利用的是开放策略代理 (OPA) 引擎,因此可以使用 Rego 查询语言轻松创建自定义策略。

Terrascan 由全球各地的用户共同开发,汇集了云安全领域最顶尖的人才,在 GitHub 上获得了 4000 多颗星并且还在继续增长,为更安全的云基础设施创建了一个可扩展的功能性项目。 作为云原生计算基金会 (CNCF) 的成员项目,Terrascan 在社区合作中蓬勃发展。

了解详情了解更多关于 Tenable Cloud Security 的信息

用 [Tenable 的] 自动化技术可以让我们免去繁琐的人工流程,在几分钟内即可完成原本需要两三个安全人员花费好几个月才能完成的工作。

- Tenable Cloud Security