杜绝基于身份的漏洞利用

洞察 企业完整的身份风险现况

打破企业信息孤岛,整合您的混合身份基础设施,包括 Active Directory 和 Entra ID。

揭示

最重要的

身份差距

使用风险评分查找需要关注的风险最大的漏洞。

快速化解 基于身份的风险暴露

充分利用详细的修复指导和自动化就绪脚本立即采取行动。

解决身份风险暴露以降低风险

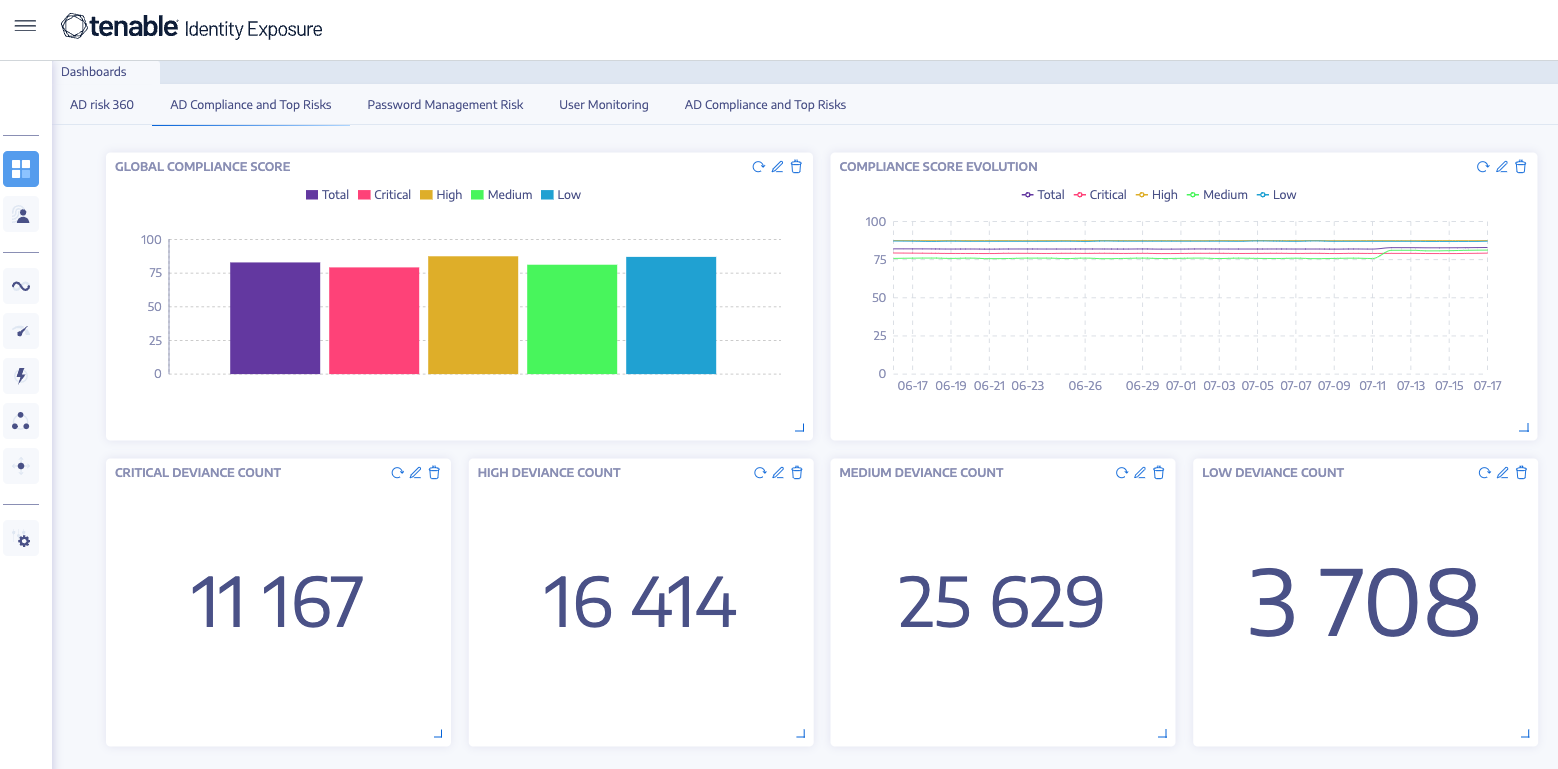

身份是新的边界 — 遭入侵的身份是几乎所有成功网络攻击的核心。通过揭示 Active Directory (AD) 和 Entra ID 中的错误配置、过度特权访问和弱点,Tenable Identity Exposure 可强化您的安全态势,预防基于身份的攻击,防患于未然。

查看大图

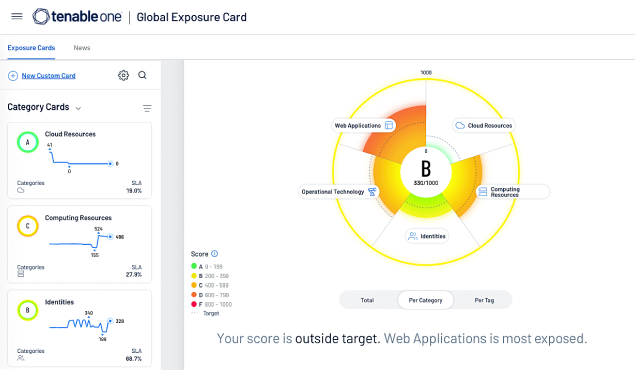

Tenable Identity Exposure 可整合和分析您的身份风险面,持续验证 AD 和 Entra ID 是否有弱点、错误配置和有风险的权限。将深度的身份上下文信息集成到 Tenable One 暴露风险管理平台,可帮助您消除孤岛、揭示有害组合,因此您可以修复最重要的风险暴露。

消除攻击路径

Tenable Identity Exposure 可杜绝恶意攻击者可能利用的风险暴露和攻击路径,确保攻击者难以找到驻足点,即使找到也无从下手。

初始切入点

(通过网络钓鱼或漏洞)

探索

在目标环境中横向移动

提升

获取特权

回避

隐藏取证分析足迹

建立

安装木马程序以永远立足

泄露

泄露数据或绑架目标以便勒索

保护混合身份基础设施

- 映射并整合各身份提供商的身份,以消除身份蔓延所造成的盲点以及攻击者所依赖的漏洞。

- 识别本地 AD 和云 Entra ID 之间有风险的信任关系和跨域攻击面,以阻止特权提升和横向移动。

- 通过安全影响对身份、错误配置和过度特权帐户进行评级,将修复工作投入在最需要的地方。

- 随时跨混合身份基础设施跟踪身份变化和检测恶意活动。

- 识别和修复暴露 AD 和 Entra ID 造成入侵的过时凭据、过度特权帐户和错误配置。

自信地在攻击发生之前加以阻止

按您的方式部署

使用灵活的部署选项保障 Active Directory (AD) 和 Entra ID 的安全:本地部署,可完全控制您的身份数据,或 SaaS 部署,可实现可扩展的基于云的安全。

安全无虞,没有风险

Tenable Identity Exposure 完全无需代理,仅通过标准用户帐户即可操作来实时审计配置和检测先进的身份威胁。

常见问题

-

Tenable Identity Exposure 的主要功能有哪些?

-

Tenable Identity Exposure 提供主动式身份安全功能来防范 Active Directory (AD)、Entra ID 和其他身份提供商的基于身份的威胁,因此您可以高效地管理整个身份风险。

Tenable Identity Exposure 关键功能:

- 统一身份可见性: 获取 Active Directory (AD)、Entra ID 和其他身份提供商 (IDP) 中人员和机器身份的统一视图。

- 揭示身份风险: 检测攻击者可能加以利用的错误配置、过度权限和攻击路径,并进行优先级分析。

- 简化修复: 提供指导的修复步骤和自动化脚本来高效地修复安全缺口。

-

什么是身份安全态势管理 (ISPM)?

-

身份安全态势管理 (ISPM) 是一种主动式方法,可通过持续评估、监控和缓解与身份有关的风险来保障身份基础设施的安全。ISPM 侧重于识别攻击者可能会利用的错误配置、过度权限、有风险的信任关系和攻击路径,远非传统的身份和访问管理 (IAM) 所能及。

Tenable Identity Exposure 通过提供诸如 Active Directory (AD) 和 Entra ID 等混合环境中身份安全风险的 360 度视图,提现了 ISPM 原则。该产品会持续将风险暴露指标 (IOE) 映射到身份,因此您可以对风险进行优先级分析和缓解,以防威胁制造者对此加以利用。

尽管传统的身份威胁检测与响应 (ITDR) 解决方案是对正在进行的攻击做出反应,ISPM 则是通过在安全缺口变成威胁之前加以解决来预防攻击。ISPM 还与更广泛的持续威胁暴露风险管理 (CTEM) 策略相集成,为企业提供身份风险面的整体视图。

-

Tenable Identity Exposure 可以检测到哪些 Active Directory (AD) 和 Entra ID 攻击和技术?

-

Tenable Identity Exposure 可以检测网络攻击中威胁制造者所使用的许多技术,这些技术可以用于获取提升的特权和支持横向移动,包括 DCShadow、暴力破解、密码喷洒、DCSync、黄金票据等。

-

Tenable Identity Exposure 如何审计 Active Directory (AD) 和 Entra ID?

-

Tenable Identity Exposure 是市面上唯一一款不需要部署在域控制器、端点和 Entra ID 环境中的解决方案。此外,Tenable Identity Exposure 只需要标准用户帐户便可操作。这种独有的架构支持安全团队快速审计配置,并实时检测复杂的攻击,消除部署复杂性,并将与代理和特权帐户关联的安全风险降至最低。

-

Tenable Identity Exposure 是否是一个针对混合身份基础设施的时间点安全设计工具?

-

否。Tenable Identity Exposure 不是时间点安全设计工具。诸如 Active Directory(AD)和 Entra ID 等混合身份基础设施中的配置错误和漏洞可能随时发生,这样在完成特定时间点审计后几乎瞬间就过时了。

Tenable Identity Exposure 会持续监控从本地到云的混合身份基础设施,以发现新的弱点和先进的攻击技术。该产品会提供实时警报,这样您就能迅速识别和解决漏洞,有效缓解风险,而无需依赖过时的定期评估。

-

Tenable Identity Exposure 使用哪些数据源?

-

Tenable Identity Exposure 会利用 Active Directory (AD)、Entra ID 和其他身份提供商 (IDP) 的身份数据来评估身份风险暴露。此外,还可以与 Tenable One 平台中的数据(例如云安全、漏洞管理和运营技术 (OT))相集成,提供一套完整的暴露风险管理解决方案。

-

Tenable Identity Exposure 是否是网络资产管理 (CAM) 解决方案?

-

Tenable Identity Exposure 并非传统的网络资产管理 (CAM) 工具。相反,它提供身份特定的可见性和风险洞察信息,这是对更广泛的 CAM 方法的补充。通过为 Active Directory (AD) 和 Entra ID 中的所有身份提供 360 度视图, Tenable Identity Exposure 会指出身份系统特有的漏洞和风险.

通过与 Tenable One 的集成,它会将身份安全与持续的威胁暴露风险管理 (CTEM) 原则保持一致,弥合资产发现与主动降低风险之间的缺口。尽管 CAM 解决方案注重发现和管理广泛的网络资产,但 Tenable Identity Exposure 专门进行深入的身份分析,这对于防范基于凭据的攻击以及保护不断扩大的身份面至关重要。

-

我是否可以从 Tenable Identity Exposure 导出数据?

-

可以。 您可以从是数据表下载发现结果。您可以自定义导出内容,以显示所需要的特定列。当前支持用于导出的文件格式是 .CSV。

-

Tenable Identity Exposure 如何帮助实现身份风险的集中式可见性?

-

Tenable Identity Exposure 为 Active Directory (AD)、Entra ID 以及混合环境中的身份弱点(如配置错误和过度权限)提供集中式视图。它会帮助企业快速大规模识别、优先级分析和修复身份风险,减少攻击路径并强化安全态势。

-

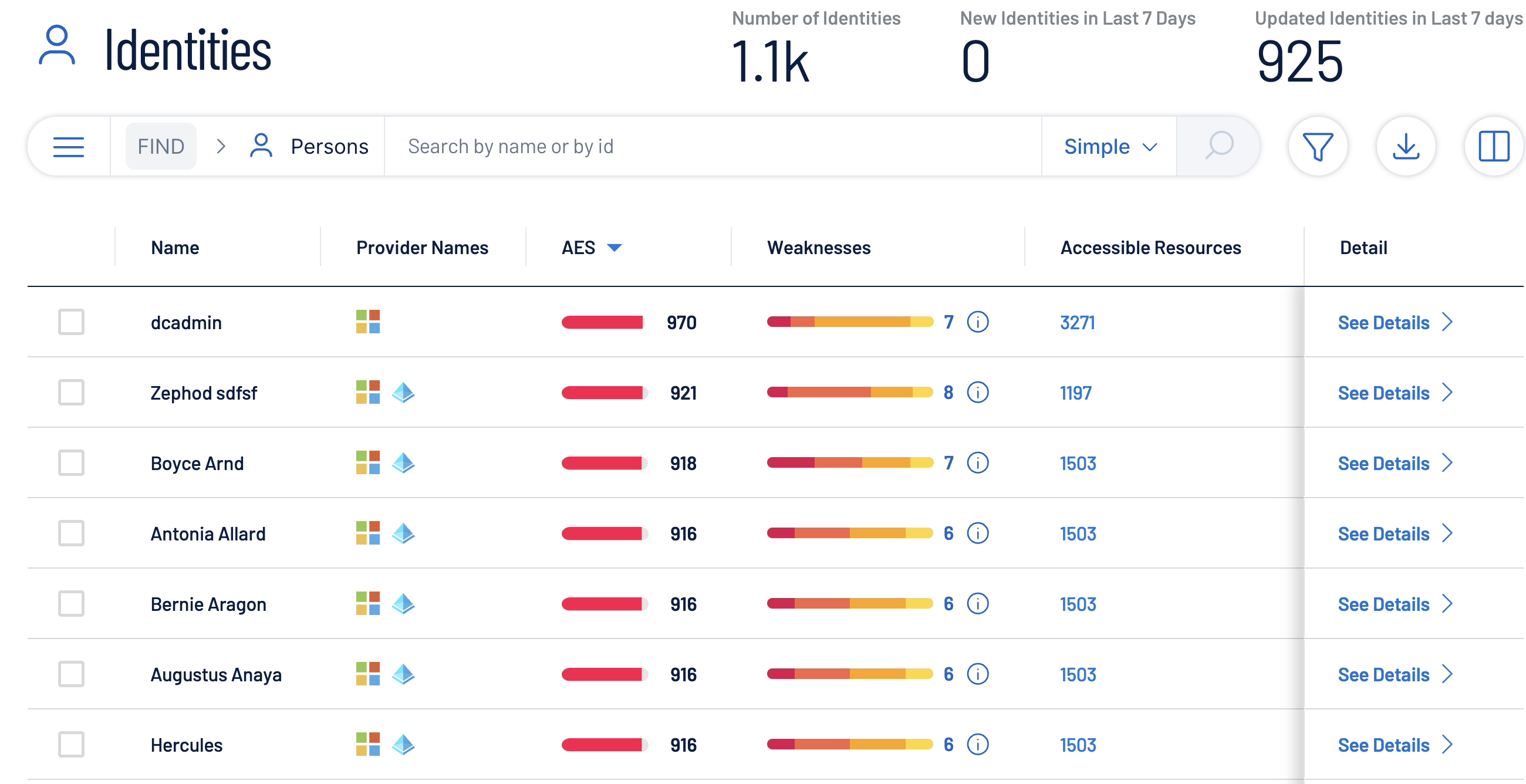

什么是身份资产风险暴露评分 (AES)?

-

身份资产风险暴露评分 (AES) 是一个 AI 驱动的评分系统,该系统可以根据每个身份的风险级别进行评估和评级。该系统会考虑:

- 诸如弱密码、错误配置和过时帐户等固有漏洞

- 如有漏洞的设备或有风险的组成员身份等关联资产的固有风险。

-

Tenable Identity Exposure 是否需要代理或特权帐户?

-

不需要。Tenable Identity Exposure 完全无代理,不需要用于监控的特权帐户,这种特性让它可以在减少安全风险的同时轻松部署。

-

Tenable Identity Exposure 如何与其他 Tenable 解决方案集成?

-

Tenable Identity Exposure 与 Tenable One 集成,充分利用漏洞管理、云安全和运营技术,为企业整体攻击面中与身份有关的风险提供全面的视图。

-

Tenable Identity Exposure 如何帮助满足合规性要求?

-

Tenable Identity Exposure 通过持续识别和缓解可能导致监管违规的身份相关风险,支持合规工作。它帮助企业与关键安全框架保持一致,包括:

- NIST CSF & CIS 控制: 通过解决身份安全缺口,Tenable Identity Exposure 助您满足强大的身份治理所需的关键安全控制措施。

- ISO 27001 & SOC 2:助力强制实施身份访问策略和安全最佳实践,以支持监管合规工作。

- GDPR & CCPA:确保对与身份相关的风险具有可见性和控制力,有助于实现数据保护和隐私要求。

- 零信任和行政命令:更广泛的零信任计划和政府网络安全指令遵守都要求加强身份安全。

通过主动检测和修复错误配置、过度特权帐户和身份攻击路径,Tenable Identity Exposure 可助力企业保持安全合规性,同时降低因凭据外泄造成的风险。

相关资源

开始使用 Tenable Identity Exposure

通过在全球范围部署 Tenable Identity Exposure,我们为利益相关者提供了企业网络安全风险亟需的可见性。

- Tenable Identity Exposure