将数据转化为行动:情报驱动的漏洞管理

使用上下文对漏洞进行优先级分析对漏洞管理团队而言总是困难重重,而且随着已公布 CVE 的持续增加,这项任务也变得越来越艰巨。为了解决这一问题,许多企业被迫在产品和服务方面进行投资,使用各种情报数据和工具来保护其环境。在此博客中,我们将介绍 Tenable Vulnerability Intelligence 和 Exposure Response 如何帮助企业做出数据驱动的决策,从而更好地对计划进行优先级分析和实施。

漏洞管理对企业而言,似乎是一种难以克服的障碍:如何应对大量和数量快速增加的 Common Vulnerabilities and Exposures (CVE)。作为一家从创立伊始就专注于漏洞管理的企业,Tenable 也努力应对这一问题,但复杂性更高:由于我们的客户群很庞大,我们需要在尽可能多的产品中涵盖尽可能多的 CVE,同时保持风险上下文、准确性和可靠性。

该解决方案并不是试图检查所有可能的 CVE 和受影响产品的组合。我们必须根据准确和有针对性的上下文信息,对最重要的漏洞进行优先级分析。为了快速、准确地做出这些决策,Tenable 充分利用了一个庞大、可搜索的漏洞信息数据库,这些信息既来自外部来源,也来自 Tenable Research。Tenable Vulnerability Management 产品中名为 Vulnerability Intelligence 的新功能也是由这一数据源驱动的,该功能旨在帮助客户更好地实施漏洞管理计划,并快速做出数据驱动的优先级分析决策。

情况不妙,而且越来越糟

2024 年才过了一半,我们今年发布的 CVE 就将超过 30,000 个。让问题更加复杂化的是,我们在底层组件、框架和语言库中发现了越来越多的 CVE。这意味着,企业不是在修复单个应用程序,而是在跟踪和修复利用受影响有漏洞组件的每个应用程序。

利用 Tenable Vulnerability Intelligence 制定优先级分析策略

Tenable 除了每天为主要的产品发布提供最新的漏洞覆盖范围,我们还在不断寻找下一个重大漏洞,确保我们能尽快做出响应。充分利用 Tenable Vulnerability Intelligence 提供的上下文数据对确保我们快速做出明智的决策非常重要。此外,由于 National Vulnerability Database (NVD) 有大量积压的漏洞,所以借助 Tenable Vulnerability Intelligence 数据集可以随时掌握最新的漏洞和风险,我们不会被单一数据源限制住。

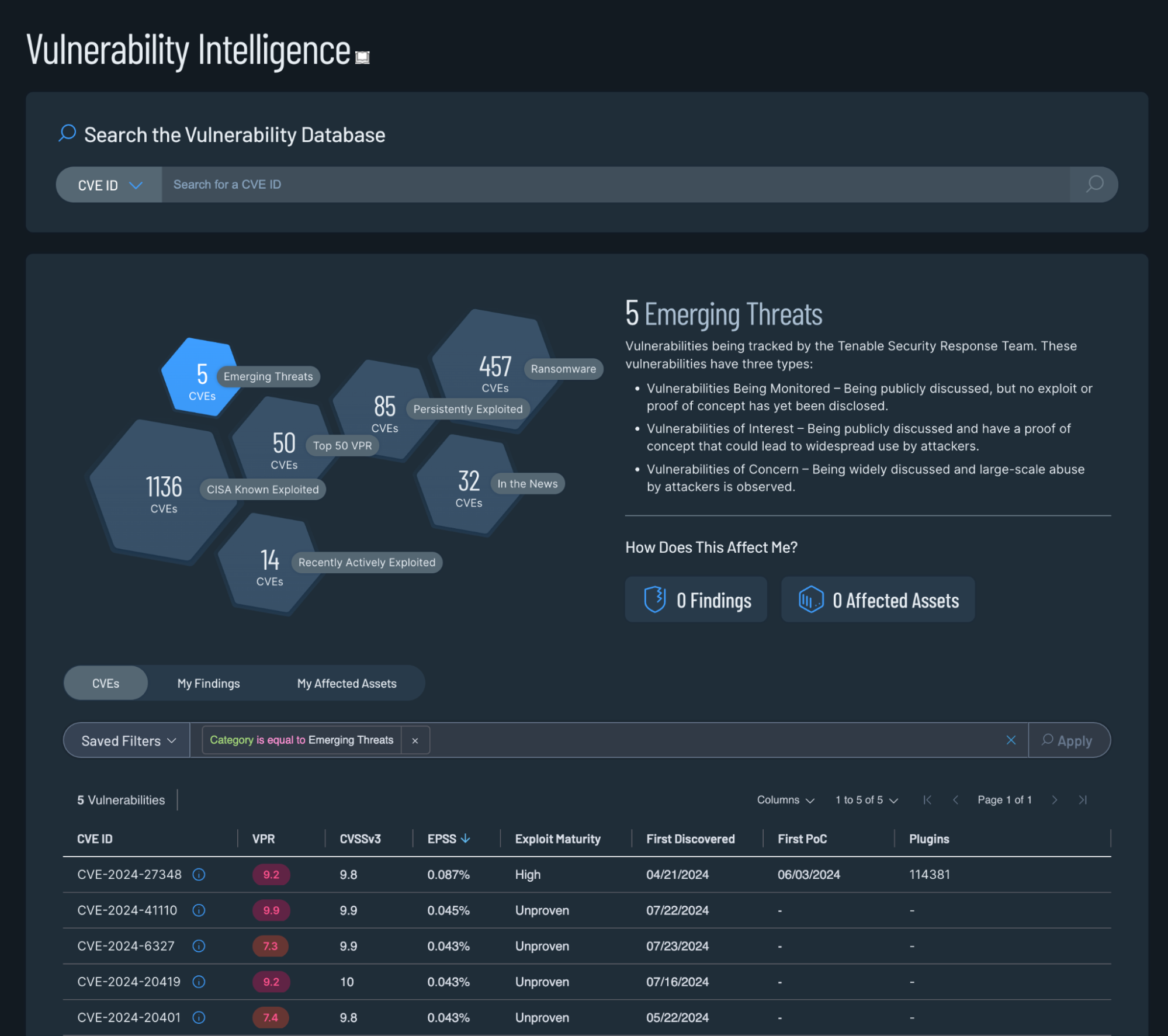

打开 Tenable Vulnerability Intelligence 后,您会看到一组六角形,代表了我们希望强调的具有最高级别威胁的漏洞风险类别。尽管这不是决策条件所使用的唯一指标,Tenable Vulnerability Intelligence 中的类别还基于数据点,这些数据点汇入 Tenable Vulnerability Database,推动了我们的风险评级决策。

类别包括:

- 新兴威胁,这是一组受我们的安全响应团队主动监控的漏洞,通常从该团队到插件的开发有直接的路径,以涵盖这些漏洞,特别是 Vulnerabilities of Interest 和 Vulnerabilities of Concern 类别中的漏洞。

- Tenable Vulnerability Priority Rating (VPR) 为漏洞管理团队提供了一个可以快速输入和排序的数字分数,但与任何分数一样,了解分数背后的上下文至关重要。

- 勒索软件突显了与此攻击类型关联的的漏洞,特别是,在企业的主要应用程序中可造成对任何企业都特别危险的攻击。

如上屏幕截图所示,注重这些目标类别的任何一个都可大幅减少要关注的 CVE 数量。与已发布的约 25 万个 CVE 相比,上述数字要好管理得多,也更能说明实际风险,而不是利用 CVSS 指标得出的严重性分数。

将数据转化为优先级分析策略

许多企业仍在根据基本的优先级分析指标进行运营,无论是针对具体的产品、 CVSS 分数或专有规定。这通常是因为需要遵守特定的合规标准,或者仅仅是因为需要某种可以衡量标准而已。尽管根据简单的 CVSS 分数或严重性进行跟踪和衡量直接明了,却无法提供丰富的上下文信息,也无法提供一个可证明风险影响性的策略。

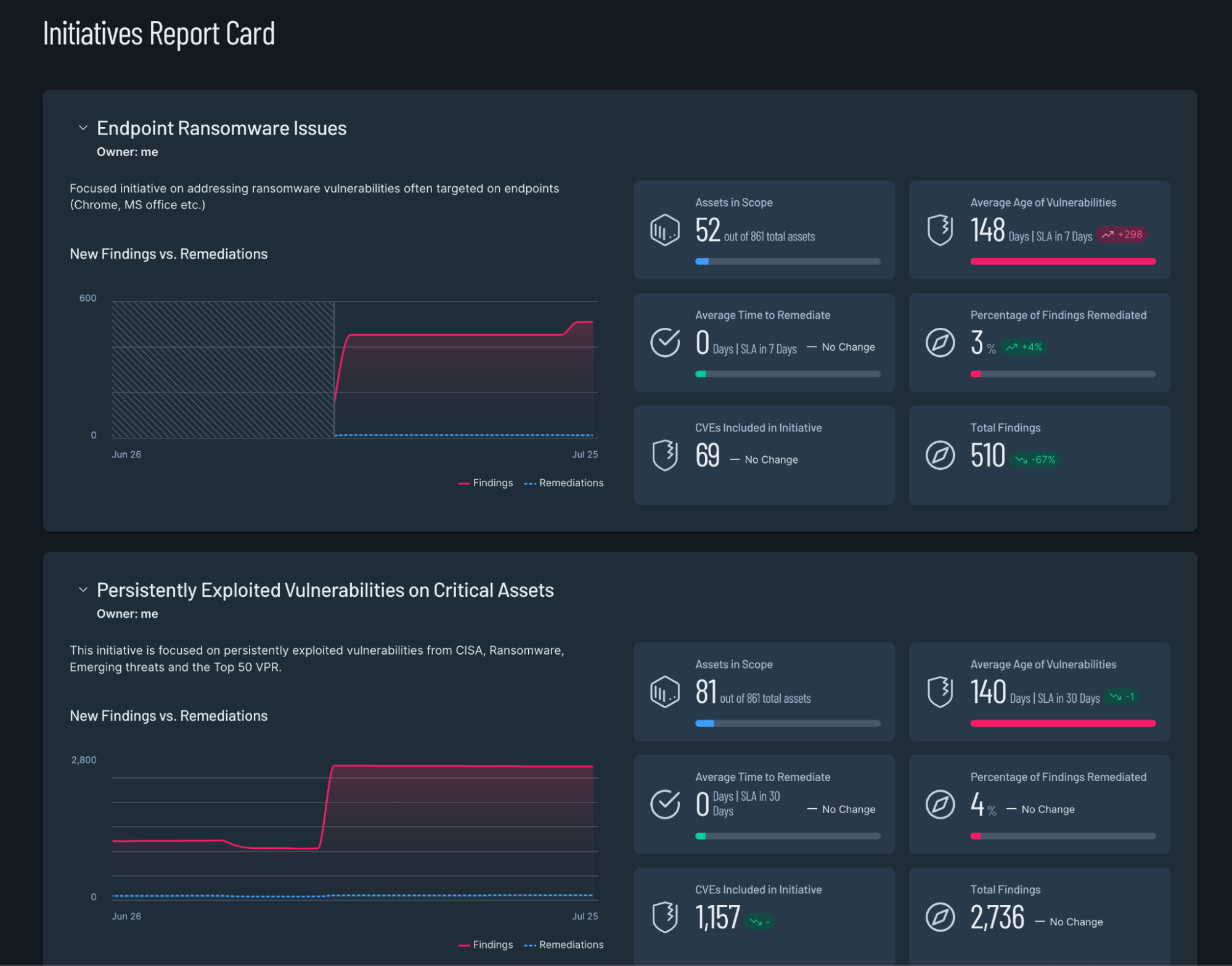

这也正是新的 Exposure Response 功能在 Tenable Vulnerability Management 中的作用所在。Tenable Exposure Response 让团队可以制定出可衡量且反应真实世界风险的漏洞管理策略。在任何漏洞管理计划中,最重要的工具之一是绩效的能力。不幸的是,由于新漏洞的数量最终都被定期修复的漏洞数量抵销,这样,大多数图表看起来都是一条没有起伏的水平线。通过使用更有针对性的目标,可以真正衡量一段时间内的绩效,并设定可实现的 SLA 目标。

CISA KEV 计划

美国美国网络安全和基础设施安全局已知遭利用漏洞 (KEV) 目录 (KEV) 已成为一项宝贵且常用的资源,能够让企业将重点放在有证据显示已在现实中遭到利用的特定漏洞上。 尽管 KEV 并不完备,但与这些特定 CVE 相关的风险以及许多企业对 KEV 的关注,使其成为我们 Tenable Research 团队用来跟踪漏洞覆盖范围的几个基准之一。漏洞管理团队使用 Tenable Exposure Response 就可以类似的方式创建基于 CISA KEV 的可跟踪计划,以此作为评定其修复工作的基准。如上所述,SLA 和基准是任何修复策略的关键。我们致力于尽可能以最快的速度覆盖 KEV 漏洞,最好是在这些漏洞被列入 KEV 之前,不过,如果无法在此之前,通常也会在 KEV 发布后几小时内进行覆盖。

Tenable Exposure Response 正好提供了实施此类测量所需的工具。 有了与 KEV 相关的可见性和风险,将 SLA 设置为几天,并将目标设定为 >90% 的修复结果。关键是确保投入使用的策略是可测量且可实现的。

与已发布的 250,000 个 CVE 不同,迄今为止在 CISA KEV 目录中只有 1,134 个 CVE。KEV 每月只增加少数几个 CVE,因此这是一组很有影响力的 CVE,团队可以根据这些 CVE 实际衡量绩效。

结论

漏洞的优先级分析和实施长期一来都是漏洞管理团队面临的主要挑战。年复一年发布的大量漏洞意味着团队根本无法跟上步伐,而缺乏易于访问的上下文信息意味着优先级分析常常沦为猜谜游戏、大量工作或者是表示有限的工作成效不彰,例如只关注 CVSS 严重程度。Tenable Vulnerability Management 引入 Vulnerability Intelligence,在一个位置提供全部所需的上下文信息,而 Exposure Response 可以实施有针对、可衡量的漏洞管理工作流。

了解详情

- Exposure Management

- Risk-based Vulnerability Management