Colonial Pipeline 勒索软件攻击: 如何降低 OT 环境中的风险

运营技术 (OT) 环境现在应当让网络维护成为与系统和设备的机械维护同等常规的做法,采取更积极主动的方法来解决网络安全问题。

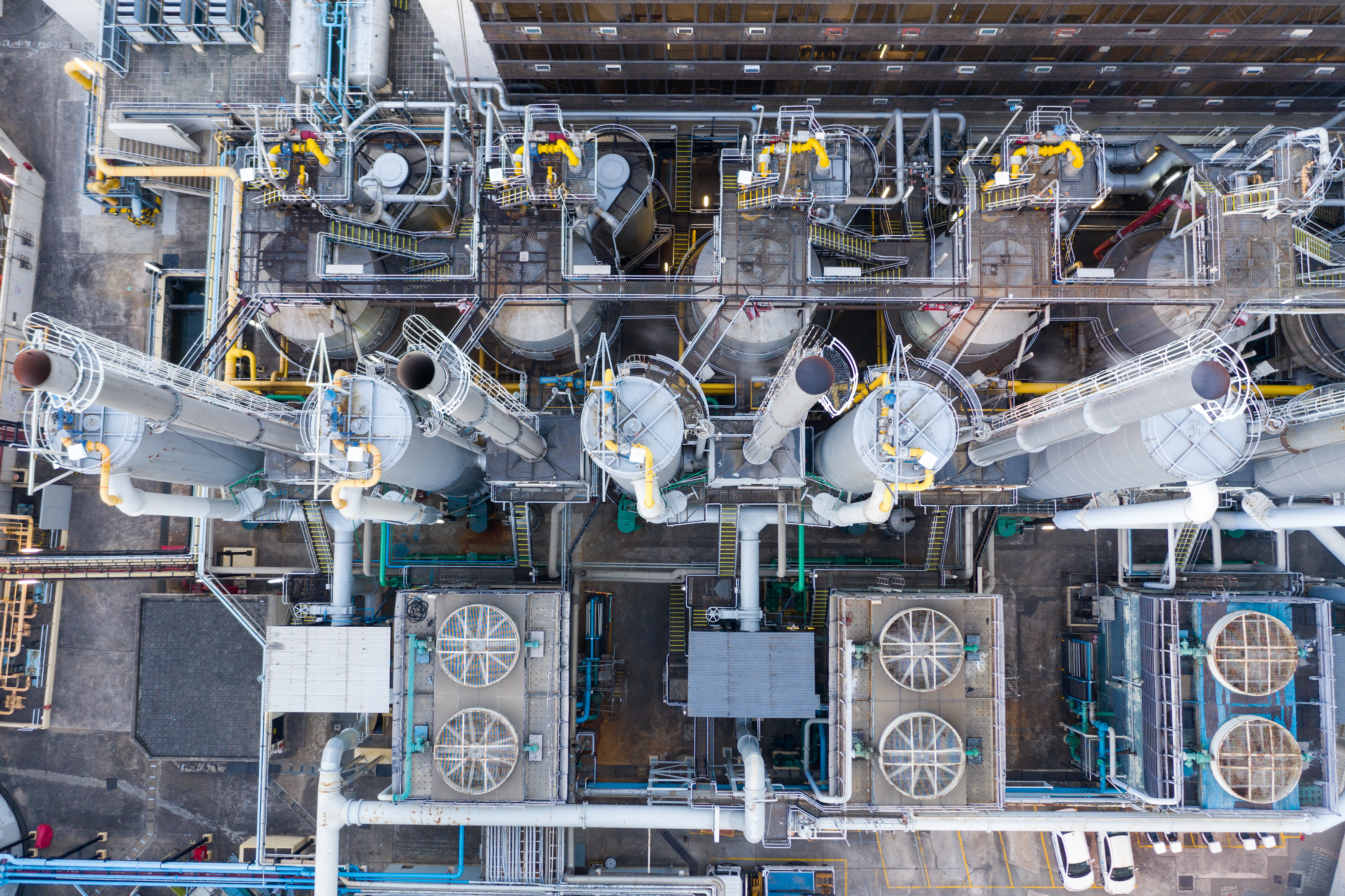

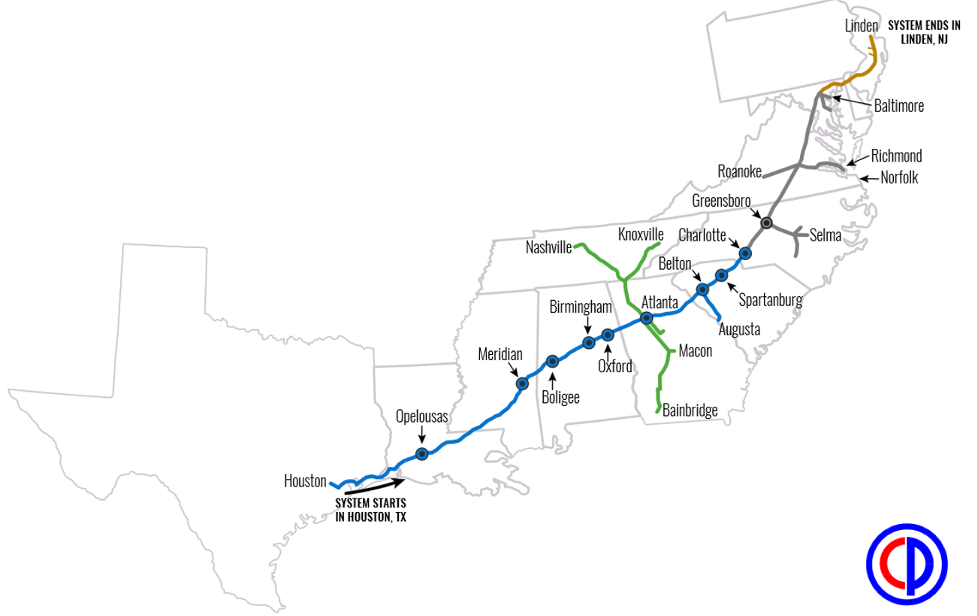

一家在美国东海岸油气供应中占重要份额的油气供应商在遭遇一起经报道的勒索软件攻击事件后于 5 月 8 日出现停摆。 遭到攻击的是 5500 英里长的 Colonial Pipeline 管道,该管道提供了东海岸 45% 的石油和天然气。此次攻击还仅仅是针对石油和天然气行业攻击的冰山一角,而该行业正是美国确定的 16 个重要基础设施领域之一。美国国土安全部

油气管道的关闭或中断会引起媒体的广泛关注,这并不奇怪。但这次攻击也回避了一个问题:我们的重要基础设施究竟有多容易受到攻击?

来源:Colonial Pipeline

不断变化的运营技术范式

虽然石油和天然气企业所需的运营技术 (OT) 曾保持孤立和“物理隔离”状态,但如今这些系统越来越多地与 IT 基础设施和互联网连接,打开了新的攻击途径。在这种融合造就的环境中,石油和天然气企业的一切方面都可能容易受到来自 IT 或 OT 端的攻击,从而打开了横向移动的可能性。

此外,许多勒索软件攻击都会在初始渗透后利用 Active Directory (AD) 执行横向移动和特权提升,而新的恶意软件也越来越多地包含针对 AD 错误配置的代码。AD 已成为攻击者最喜欢的攻击目标,通过利用已知缺陷和错误配置,攻击者就能提升权限并进行横向移动。不幸的是,由于域的复杂度增加而造成错误配置越积越多,大多数企业便很难确保 Active Directory 的安全性,让安全团队无法在这些缺陷成为影响业务的问题之前将其找出并修复。

针对 Colonial Pipeline 的攻击还仅仅是近期针对全球石油和天然气企业的一系列攻击活动中最近的一次。这些攻击包括:

- 2018 年 12 月,意大利石油和天然气工业承包商 Saipem(萨伊博姆)成为网络攻击受害者,其位于中东、印度、苏格兰阿伯丁和意大利的服务器均遭攻击。

- 2018 年 4 月的一场针对共享数据网络的网络攻击,迫使美国四家天然气管道运营商暂时关闭与客户间的计算机通信。

- 2020 年 2 月,一家美国天然气工厂遭到了网络攻击,IT 和 OT 网络同时被加密,导致人机界面 (HMI)、数据历史和轮询服务器的访问权限遭锁定, 管道被迫关闭两天。

监管合规性并不等于安全

从我们处理 OT 环境的经验中,我们发现很多企业会认为监管合规性等同于安全。虽然我们并没有认定 Colonial Pipeline 也是同样的情况,但我们确实认为,该行业中的所有企业都有必要考虑对其网络安全战略采取更开阔的视野。

与石油和天然气行业相关的安全保障标准共有五个,都要求企业建立安全基层。该层包括资产清单、安全管理控制和漏洞管理系统。虽然我们支持采用监管的方法,并认为合规性值得称赞,但我们认为遵守这些准则只是健全网络安全战略的开始。

原因是:监管标准的颁布、制定和实施无法跟上迅速扩大的攻击面以及攻击者适应的速度。因此,我们不能假定“合规性”意味着企业已经实现了“安全”。我们如果希望确保重要基础设施的安全,防止发生类似影响到 Colonial Pipeline 的攻击,就必须不止于满足合规性。

5 个与油气行业相关的安全保障标准

API 标准 1164 - NIST CSF 和 IEC 62443 未涵盖的管道特有标准。

旨在改善重要基础设施网络安全的美国国家标准与技术研究院 (NIST) 网络安全框架 (NIST CSF) - 所有工业领域公司普遍采用的优秀框架;天然气和石油公司越来越多地开始围绕 NIST CSF 实施企业级项目。

能源部门网络安全能力成熟度模型 - 一套自发性流程,采用行业公认的最佳实践来度量企业网络安全能力成熟度并加强运营。

国际电工委员会 (IEC) 62443 - 工业控制系统 (ICS) 安全系列标准;得到天然气和石油行业生产部门的广泛采用;适用于任何类型的天然气和石油 ICS。

国际标准化组织 ISO 27000 - 该系列中的首要标准提供了信息安全管理系统 (ISMS) 所需满足的要求。

如何阻止 OT 安全威胁

讽刺的是,对付网络攻击最不理想的时机之一就是攻击发生时。在接下来的几天和几周内,我们无疑将了解更多有关这次攻击过程的细节,以及攻击造成的损失和破坏。如果重要基础设施企业希望摆脱被动应对攻击的网络救火模式,就需要把精力集中于通过在攻击发生之前阻断攻击来先发制人。

许多工业环境,包括石油和天然气行业,都非常熟悉对设备进行日常维护。无论是更换轴承、过滤器还是液体,进行维护的目的都在于避免由于所谓的“故障后检修”而导致灾难性的设备故障。定期维护省钱又省心,避免了资源的分流。

那么,企业何不对其 OT 系统的网络安全也采取相同类型的定期维护呢?

对 OT 基础设施采取“维护”方法意味着需要对使用这些机器的可编程逻辑控制器 (PLC)、分布式控制系统 (DCS)、HMI 和其他 OT 设备执行适当的网络安全机制。定期执行网络安全机制可以阻止危险行为、关闭“突破口”并减少可利用的漏洞数量,从而降低 OT 威胁。

在威胁发生之前减少威胁要求:

- 获得整个攻击面(包括 IT 和 OT 系统)的可见性;

- 在设备和网络层面部署深度安全措施;以及

- 通过管理配置更改重新建立控制。

企业需要在 OT 基础设施和 Active Directory 中都建立适当的网络安全机制,以减少其网络风险暴露 ,并确保在攻击者成功提升特权、穿越网络并发动勒索软件攻击之前切断攻击路径。这些工作可以帮助所有重要基础设施和制造业企业避免被动应对可能导致运营中断,甚至可能危及他人生命的安全危机。

了解详情

- 下载白皮书:重要基础设施网络安全

- 观看我们的随需网络研讨会:面临风险的重要基础设施:OT 漏洞剖析

- Energy Industry

- Federal

- Government

- Incident Response

- OT Security

- Standards

- Threat Intelligence

- Threat Management

- Vulnerability Management

- Vulnerability Scanning