云访问管理的未来: Tenable Cloud Security 如何重新定义即时访问

传统的云访问方法依赖于静态的永久权限,而这些权限往往过高。 了解即时访问如何彻底改变这一局面。

现代云环境中访问权限面临的挑战

随着云采用的加速,各企业都在面临一个根本性的安全挑战: 如何在为人员提供所需访问权限(如需要调试问题的待命开发人员、需要修复基础设施问题的站点可靠性工程师 (SRE),或需要预配和架构资源的 DevOps 工程师)的同时,避免出现特权过高的帐户和数据外泄风险?

传统方法严重依赖静态的永久权限。由于难以准确预测用户具体需要哪些权限,人员用户通常会获得超出必要的访问权限。而且这些权限很少被撤销,这会使企业面临风险暴露。

这正是 Tenable Cloud Security 改变局面之道。 作为一个强大的云原生应用程序保护平台 (CNAPP) 解决方案,Tenable Cloud Security 不仅能识别与访问相关的风险,还能主动帮助解决问题。

在本博客中,我们将探讨如何使用 Tenable Cloud Security 中的即时 (JIT) 访问功能应对权限过高的挑战。

即时访问:应对人员身份风险的巧妙解决方案

JIT 访问通过替代永久访问权限,帮助企业大幅降低因身份泄露带来的风险暴露。 用户不再拥有长期访问权限(一旦身份泄露,这种权限就可能遭到利用),而是根据明确的业务需求获得请求临时访问权限的资格。

其工作原理如下:

- 移除所有(或至少是敏感的)长期访问权限。

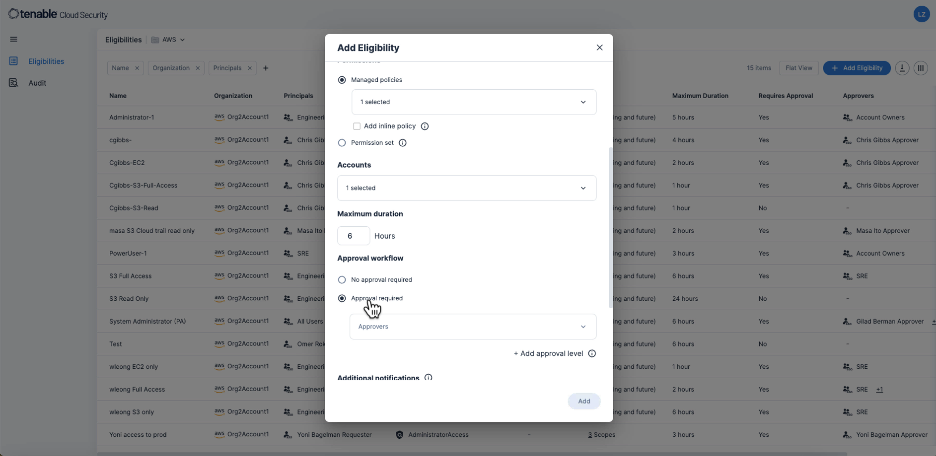

- 为用户分配特定资源或角色的资格配置文件。

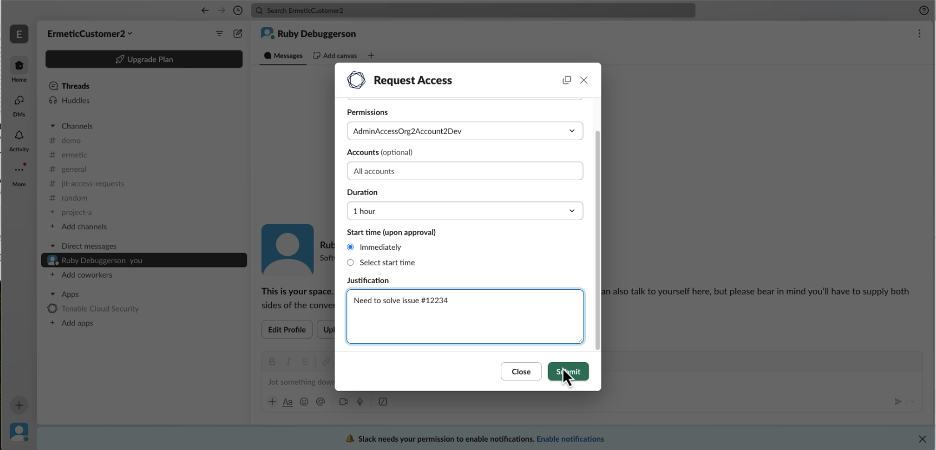

- 用户请求访问权限,必要时可能需提供访问理由。

- 根据需要,请求可由指定审批者批准,也可自动授予(与长期权限相比,仍具有巨大安全优势)。

- 对于需要多人确认的高度敏感情况,如有必要,可强制执行多个审批级别。

- 授予一段有限时间的访问权限(以小时为单位),之后自动撤销。

JIT 访问显著减少了与人员身份相关的攻击面,确保仅在必要时、按所需时长使用提升的特权。

用户体验: 安全与易用性的结合

Tenable 深知,即使是最好的安全解决方案,若没有目标用户的采用和配合,也无法成功。 因此,Tenable Cloud Security 中的 JIT 访问功能在设计时充分考虑了无缝的用户体验。

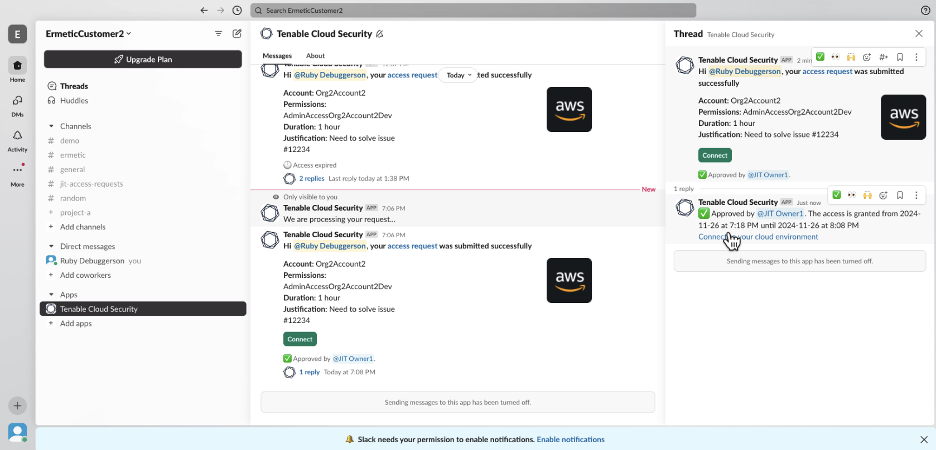

访问请求和审批可直接在消息平台(如 Slack 或 Microsoft Teams)中管理,贴合团队的日常工作环境。 用户和审批者无需离开原生工作流,即可受益于安全、可审计的流程。

如下图 3 所示,请求、审批和访问链接全部集中在同一线程中,提供简化、清晰、简洁的体验。

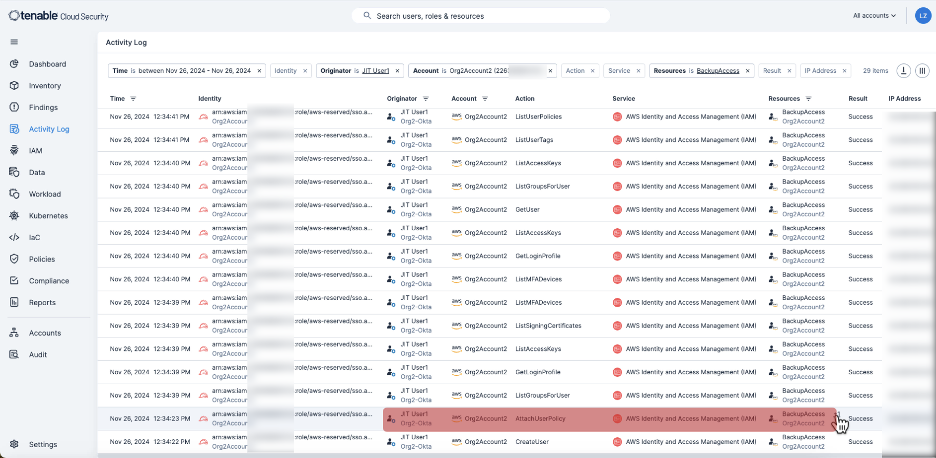

说到审计,Tenable Cloud Security 不仅记录访问日志。它还为每个会话提供简洁直观的活动日志界面。 与云提供商通常零散的日志不同,这些日志经过专门设计,便于进行审计、合规审查或事件响应。因此,若需更详细地审查会话期间发生的情况,或在事件发生时必须进行审查,只需打开会话日志即可轻松查看。

扩展覆盖范围:Tenable Cloud Security 中的 JIT 访问现已扩展到 SaaS 应用程序

根据客户反馈,Tenable 扩展了 JIT 功能,将其覆盖到身份提供程序 (IdP) 的组成员资格。这是一项重大突破。

在许多企业中,对软件即服务 (SaaS) 应用程序(如密钥管理器、可观测性工具、工单平台等)的访问是通过 Okta 或 Microsoft Entra ID 等身份提供程序中的组成员资格来管理的。借助 Tenable Cloud Security,现在可以通过相同的 JIT 访问模型提供临时组成员资格,从而像对云资源一样,有效地以相同的精细度和自动化程度控制和审计对 SaaS 应用程序的访问。

这意味着 Tenable Cloud Security 客户现在可以通过单一解决方案统一控制云基础设施和 SaaS 访问。

简化采购:JIT 访问现已纳入 Tenable Cloud Security

也许最令人兴奋的消息是:JIT 访问不再需要单独购买。从今天起,它已包含在 Tenable Cloud Security 中。

计费方式简单明了。正如 Tenable Cloud Security 根据云资源数量计费一样,JIT 访问将每个符合条件的用户视为一个可计费资源。如果是 Tenable Cloud Security 客户,即已拥有 JIT 访问的全部功能,无需单独签订合同,也无需额外平台。例如,如果有一个由五名开发人员组成的团队有资格请求提升权限,这些人员将计为额外的五个可计费资源,无论他们拥有多少资格。

为何 JIT 访问使 Tenable Cloud Security 成为 CNAPP 的首选

Tenable Cloud Security 不仅能识别问题。它还能解决问题:

- 结合实际场景对身份风险进行优先级分析。

- 为服务和人员身份提供精细的实时控制。

- 与日常协作工具实现原生集成。

- 简化可审计性和事件响应流程。

- 将保护范围从云扩展到 SaaS 层。

- 通过直观的用户体验和无摩擦的计费模式简化采用流程。

结语: 重新构想访问权限管理

最好的安全工具应融入工作流,并在风险成为问题之前悄然消除风险。

Tenable Cloud Security 的 JIT 访问功能不仅仅是一项特性,更是一种理念的转变。它在不牺牲敏捷性的前提下降低基于身份的风险。它在不增加额外负担的情况下简化合规流程。它使团队能够快速行动、保持安全,同时清晰掌握谁在何时因何原因拥有对哪些资源的访问权限。

如果已是 Tenable Cloud Security 客户,现在正是开始使用 JIT 访问的最佳时机。 如果正在评估 CNAPP,请自问:它们是帮助解决问题,还是仅展示问题所在?

对于 Tenable Cloud Security,答案显而易见。

访问 https://www.tenable.com/announcements/provide-access-just-in-time,深入了解 Tenable Cloud Security 中的 JIT 访问功能如何帮助您降低风险暴露。

- Cloud